Jednym z najbardziej aktywnych malware, atakujących strony oparte o WordPressa jest WP-VCD. Mimo, że pierwsze infekcje tym malware, zaczęły pojawiać się już w sierpniu 2019 roku – wciąż, każdego dnia, skutecznie atakowane są nowe strony. Spowodowane jest to sposobem dystrybucji malware, który użytkownicy – najczęściej instalują sami na stronach internetowych.

Skąd się biorą infekcje?

Głównym źródłem ataku są komercyjne szablony i wtyczki, które można znaleść za darmo, na różnych stronach internetowych. Ich kod jest odpowiednio zmodyfikowany przez atakujących. Użytkownicy, skuszeni darmową wersją, płatnego komponentu chętnie instalują je na swoich stronach. Po zainfekowaniu jednej strony – malware próbuje dodać swój kod do innych szablonów i stron internetowych które znajdzie i uzyska dostęp. W efekcie, w przypadku braku odpowiedniej izolacji po stronie hostingu, wszystkie strony na koncie hostingowym są zainfekowane.

Po infekcji – strona spowalnia i zaczyna wyświetlać popupy z reklamami bądź przekierowuje na strony których celem jest infekcja komputerów użytkowników. W efekcie spowoduje to blokadę strony przez przeglądarki internetowe albo dostawcę hostingu.

Strona została zainfekowana – co robić?

WP-VCD wcale się przed nami nie ukrywa i jego usunięcie jest stosunkowo proste. Należy przejrzeć pliki strony, a następnie usunąć te o nazwach:

- class.plugin-modules.php

- class.theme-modules.php

- wp-vcd.php

- wp-tmp.php

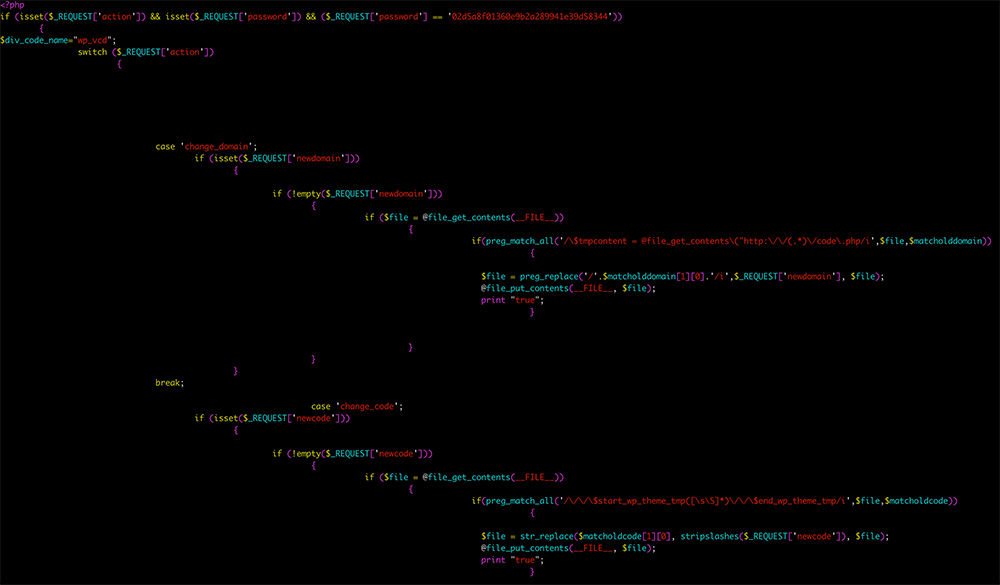

Następnie – przechodzimy do katalogu z szablonem witryny i usuwamy ok. 150 – 180 linijek kodu, blok rozpoczynający się od:

if (isset($_REQUEST['action']) && isset($_REQUEST['password']) && ($_REQUEST['password'] == '4b2f91d68b3dbc25732856e9f633d023'))

Na koniec warto sprawdzić listę użytkowników strony, usunąć tych których nie zakładaliśmy, a pozostałym zmienić hasło.

Jak się zabezpieczyć przed WP-VCD?

Najlepszym sposobem zabezpieczenia przed tym malware jest pobieranie komponentów stron internetowych, albo z oficjalnego repozytorium WordPressa, albo z pewnych źródeł – np. stron autorów czy też sklepu Envato.